Việc lựa chọn một bản phân phối hệ điều hành mới có thể gây choáng ngợp, và quá trình cài đặt một distro phức tạp như Qubes OS lại càng tiêu tốn năng lượng hơn. Nếu bạn cảm thấy nản lòng khi phải chi tiêu một khoản tiền lớn cho phần cứng không phù hợp hoặc bị nhấn chìm trong mớ thuật ngữ kỹ thuật phức tạp, thì có lẽ Qubes OS không phải là lựa chọn dành cho bạn. Mặc dù được ca ngợi là một trong những hệ điều hành bảo mật nhất hiện nay, Qubes OS đi kèm với những yêu cầu và thách thức đáng kể mà không phải ai cũng sẵn lòng đối mặt.

1. Thử Thách Lớn Với Việc Lựa Chọn Phần Cứng Tương Thích

Trở ngại đầu tiên bạn sẽ phải đối mặt khi cân nhắc Qubes OS chính là việc chọn lựa phần cứng phù hợp. Hệ điều hành này phụ thuộc vào các công nghệ ảo hóa cụ thể như VT-x, VT-D, IOMMU và SLAT. Mặc dù những công nghệ này khá phổ biến trong các máy tính hiện đại, việc kết hợp chúng với các yêu cầu khác như IOMMU groups và chi phí lại trở nên khó khăn.

Các công nghệ nền tảng bắt buộc và sự phức tạp của chúng

Qubes OS sử dụng một kiến trúc bảo mật độc đáo dựa trên máy ảo (VM) để cô lập các ứng dụng và tác vụ. Để đạt được điều này, phần cứng của bạn phải hỗ trợ đầy đủ các tính năng ảo hóa cấp độ phần cứng. VT-x (Intel Virtualization Technology) và AMD-V (AMD Secure Virtual Machine) là cần thiết cho ảo hóa CPU, trong khi VT-D (Intel) và IOMMU (AMD) cho phép các thiết bị ngoại vi được gán trực tiếp cho các máy ảo, mang lại sự cô lập mạnh mẽ. SLAT (Second Level Address Translation), còn được biết đến là EPT (Extended Page Tables) của Intel và RVI (Rapid Virtualization Indexing) của AMD, là công nghệ tối ưu hóa hiệu suất bộ nhớ cho VM.

Nhóm IOMMU: Rào cản kỹ thuật khó lường

IOMMU là một công nghệ then chốt cho phép Qubes OS gán các thiết bị PCI trực tiếp vào một máy ảo. Điều này tạo ra ranh giới ảo xung quanh phần cứng, cho phép tương tác trực tiếp giữa VM và thiết bị, đồng thời đảm bảo sự cô lập an toàn. Tuy nhiên, có một hạn chế đáng kể: IOMMU groups.

Một IOMMU group là tập hợp các thiết bị PCI được nhóm lại với nhau và hệ điều hành sẽ xử lý chúng như một đơn vị duy nhất. Các thiết bị trong cùng một IOMMU group phải được gán cho cùng một máy ảo. Vấn đề nan giải là mỗi bo mạch chủ lại nhóm chúng theo một cách khác nhau và các nhà sản xuất không cung cấp tài liệu chi tiết về cấu hình này. Điều này có nghĩa là bạn không thể biết trước cách thức nhóm IOMMU sẽ trông như thế nào, khiến việc lựa chọn phần cứng trở nên cực kỳ khó khăn.

Một vấn đề phổ biến là các nhóm được gán một cách “khó chịu”; ví dụ, các cổng USB và card mạng lại cùng chia sẻ một nhóm. Qubes OS đã nhận thức được điều này và cung cấp tùy chọn cài đặt để gán bàn phím USB và card mạng vào cùng một máy ảo nếu cần. May mắn thay, Danh sách Tương thích Phần cứng (Hardware Compatibility List) của Qubes OS khá toàn diện và cung cấp một số ghi chú về những gì bạn có thể mong đợi trước khi mua phần cứng.

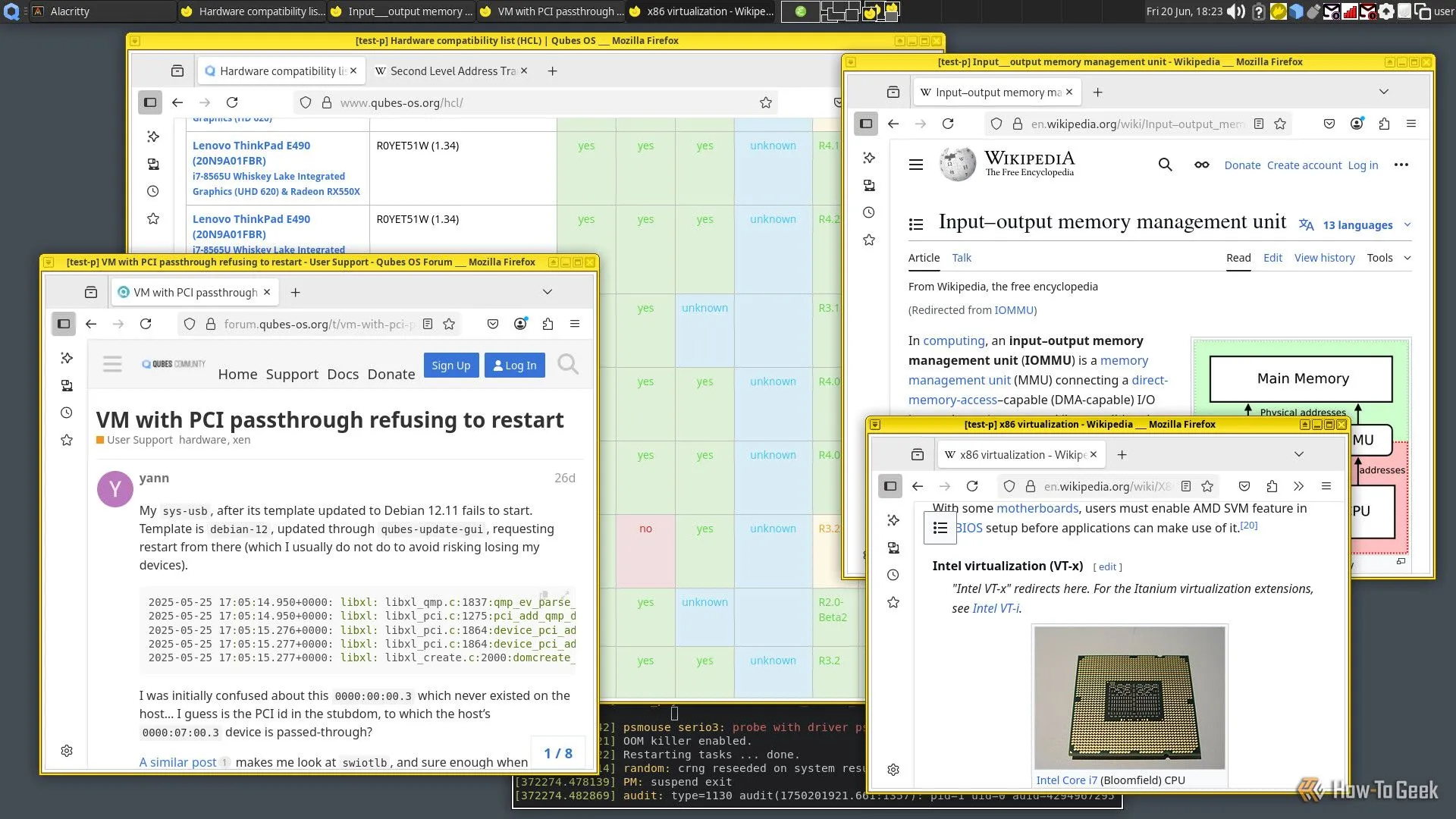

Một màn hình máy tính Qubes OS hiển thị nhiều cửa sổ trình duyệt đang nghiên cứu về phần cứng ảo hóa

Một màn hình máy tính Qubes OS hiển thị nhiều cửa sổ trình duyệt đang nghiên cứu về phần cứng ảo hóa

2. Nhu Cầu Bộ Nhớ RAM Khổng Lồ và Chi Phí Tăng Vọt

Thông thường, bạn sẽ sử dụng từ 2-4 qubes (máy ảo) cho các tác vụ khác nhau: một qube USB, một qube mạng (NetVM), một qube tường lửa và có thể là một qube VPN. Mỗi qube này yêu cầu ít nhất nửa gigabyte RAM làm nền tảng. Khi bạn mở thêm vài trình duyệt và một hoặc hai ứng dụng, bạn sẽ thấy mức sử dụng RAM dễ dàng tăng vọt lên hơn 16 GB. Hầu hết các laptop cũ hơn hỗ trợ dưới 16 GB RAM, vì vậy bạn có thể thấy mình phải liên tục dừng và khởi động lại các máy ảo để điều chỉnh bộ nhớ.

Để có trải nghiệm sử dụng Qubes OS tốt nhất, tôi khuyến nghị ít nhất 16 GB RAM, nhưng nếu có thể, 32 GB là lý tưởng, và 64 GB trở lên nếu ngân sách cho phép. RAM dung lượng lớn khá đắt đỏ, và 64 GB RAM có thể tiêu tốn vài trăm đô la, một mức giá mà không phải ai cũng sẵn lòng chi trả. Tuy nhiên, với việc các máy tính ngày nay ngày càng ngốn bộ nhớ một cách “tàn nhẫn”, 32 GB RAM đang dần trở thành tiêu chuẩn mới.

3. Bàn Phím USB: Rủi Ro Bảo Mật Tiềm Tàng và Sự Bất Tiện

Về mặt bảo mật, bàn phím USB nên được kết nối với qube USB, vốn không được phép giao tiếp với dom0. Dom0 là máy ảo quản trị, kiểm soát tất cả các máy ảo khác. Bạn phải bảo vệ dom0 bằng mọi giá; không gì được phép giao tiếp với nó, kể cả qube USB.

Vậy giải pháp là gì? Sử dụng bàn phím PS/2! Tuy nhiên, không phải ai cũng muốn hoặc có thể làm vậy. Trong trường hợp đó, một bàn phím được gán cho qube USB sẽ hoạt động với hầu hết các AppVMs (máy ảo chạy các ứng dụng hàng ngày), nhưng nó sẽ không hoạt động với dom0—và đó là một vấn đề lớn. Sự khó chịu phát sinh là quá nhiều. Vì thất vọng, một số người có thể kết nối trực tiếp bàn phím USB của họ với dom0, nhưng đó là một điều cấm kỵ lớn vì một bàn phím bị xâm nhập có thể tấn công dom0.

Thêm vào những khó khăn, một số bàn phím laptop dựa vào kết nối USB nội bộ, điều này có thể dẫn đến một cỗ máy không hoạt động tốt nhất hoặc một rủi ro bảo mật tồi tệ nhất. Nếu bạn lo ngại hoặc không chắc chắn về việc một laptop có hoạt động đầy đủ hay không, hãy tham khảo lại Danh sách Tương thích Phần cứng để biết thêm chi tiết.

4. Hạn Chế Hỗ Trợ GPU: Chướng Ngại Vật Cho Hiệu Năng và Trải Nghiệm

Tính đến năm 2025, các máy ảo trên Qubes OS vẫn chưa có khả năng tăng tốc GPU. Lý do là GPU không thể cô lập đúng cách nội dung bộ nhớ video (giữa các máy ảo và dom0). Mặc dù không chắc chắn, nhưng vẫn có khả năng các máy ảo có thể đọc thông tin nhạy cảm của dom0.

Vì sao Qubes OS chưa có tăng tốc GPU?

Vấn đề cốt lõi nằm ở cách thức hoạt động của GPU. Chúng được thiết kế để chia sẻ tài nguyên đồ họa một cách hiệu quả giữa các ứng dụng và tiến trình, nhưng điều này lại đi ngược lại nguyên tắc cô lập nghiêm ngặt của Qubes OS. Khả năng rò rỉ dữ liệu hoặc tấn công từ một VM độc hại sang dom0 thông qua bộ nhớ GPU là một rủi ro tiềm ẩn mà đội ngũ Qubes không muốn chấp nhận.

Tác động đến hiệu suất và các ứng dụng AI

Hơn nữa, bạn chỉ có thể gán một GPU cho một máy ảo duy nhất, vậy bạn sẽ chọn cái nào? Tất cả các trình duyệt của bạn đều muốn tăng tốc GPU, và nhiều ứng dụng, tiện ích, và trình biên dịch cũng vậy. Các máy tính ngày nay cũng ngày càng xử lý nhiều tác vụ AI, như cài đặt và sử dụng chatbot tại nhà với Ollama. Việc thiếu tăng tốc GPU khiến Qubes OS bị bỏ lại phía sau đối với hầu hết người dùng thông thường và chuyên nghiệp.

Tương lai của hỗ trợ GPU trên Qubes OS

Tuy nhiên, có một tin tốt là đội ngũ Qubes đã bắt đầu triển khai tăng tốc GPU ảo hóa thông qua một công nghệ gọi là VirtIO native contexts. Công nghệ này hứa hẹn sẽ chia sẻ tăng tốc GPU trên tất cả các máy ảo với hiệu suất gần như gốc. Hy vọng rằng tính năng tăng tốc GPU sẽ được đưa vào khoảng năm 2027 (hoặc 2037; bạn biết mọi thứ diễn ra như thế nào mà!).

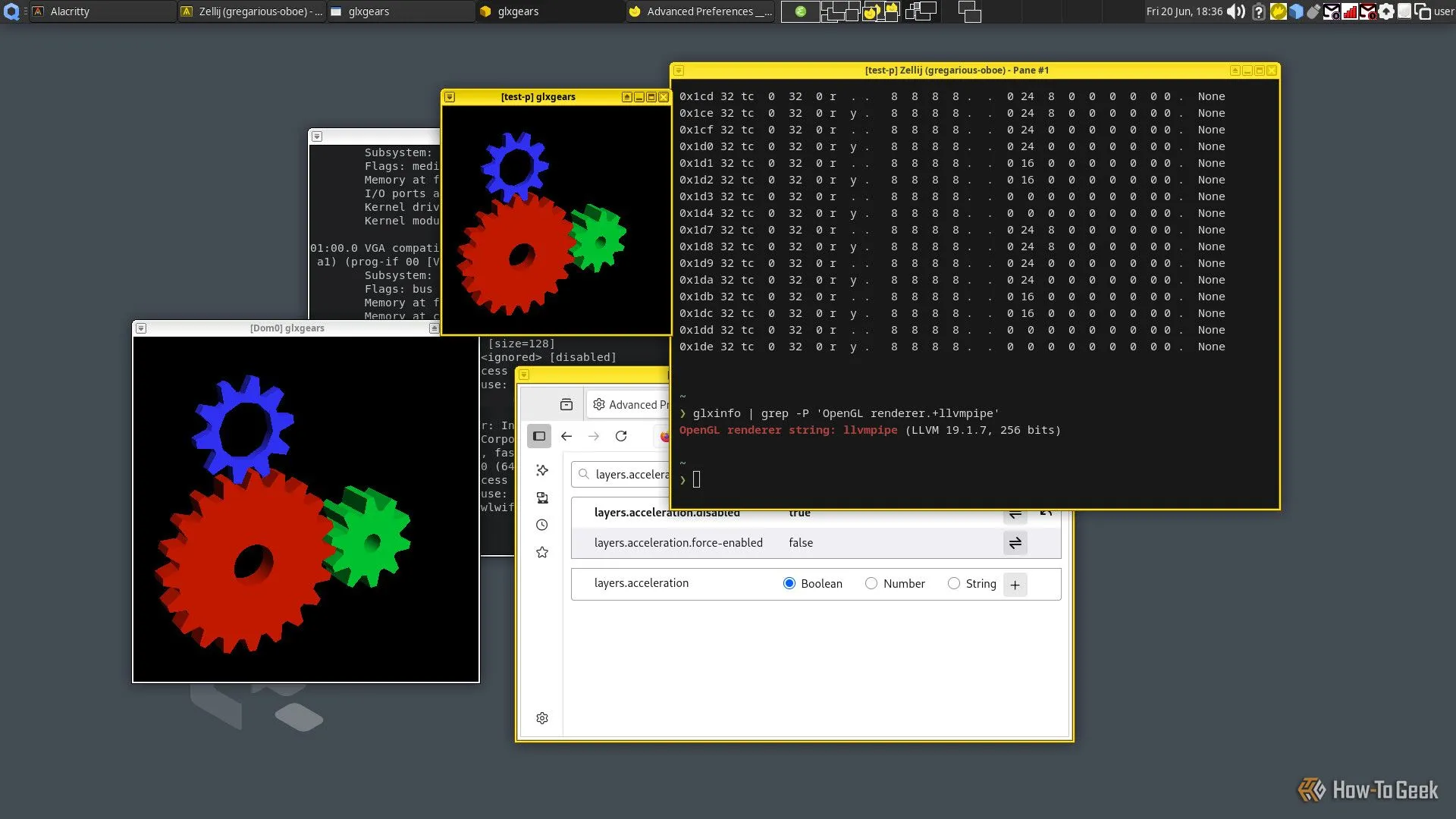

Màn hình Qubes OS với nhiều cửa sổ hiển thị thông tin đồ họa, trong đó có glxgears

Màn hình Qubes OS với nhiều cửa sổ hiển thị thông tin đồ họa, trong đó có glxgears

5. Thời Lượng Pin Thiếu Hụt: Kẻ Thù Của Tính Di Động

Do thiếu tăng tốc GPU, Qubes OS phải kết xuất mọi thứ bằng phần mềm. Kết xuất phần mềm kém hiệu quả và tiêu hao pin nhanh hơn nhiều so với việc sử dụng GPU hiệu quả hơn.

Kết xuất phần mềm và sự kém hiệu quả

Khi hệ thống phải dựa vào CPU để xử lý các tác vụ đồ họa thay vì GPU chuyên dụng, nó sẽ tiêu thụ nhiều năng lượng hơn đáng kể. Điều này đặc biệt rõ ràng trên laptop, nơi thời lượng pin là một yếu tố quan trọng.

Đa nhiệm ảo và tiêu thụ tài nguyên

Nhiều máy ảo chạy đồng thời, và mỗi máy thực thi một tập hợp các tiến trình được nhân đôi, dẫn đến sự lãng phí tài nguyên. Mỗi tiến trình này đều tiêu thụ thời gian CPU và nguồn pin quý giá.

Bạn có thể nhận thấy các terminal như Alacritty thường chỉ chiếm khoảng 1% đến 2% mức sử dụng CPU khi ở chế độ chờ. Tuy nhiên, việc mở một terminal trong nhiều máy ảo đồng nghĩa với việc tất cả chúng đều tiêu hao năng lượng. Các tiện ích giám sát hệ thống làm vấn đề trở nên tồi tệ hơn bằng cách làm mới thường xuyên. Thêm vào đó là các trình duyệt và các trang web “ngốn” tài nguyên một cách khủng khiếp. Tôi thường thấy CPU tăng vọt lên 20% hoặc 50% khi không làm gì cả. Việc “săn lùng” các tiến trình ngốn tài nguyên là một “nghi lễ” đối với tôi trên Linux thông thường, và bạn có thể mong đợi nỗ lực đó tăng gấp 5 lần với Qubes OS. Tóm lại, các máy ảo rất ngốn điện và ảnh hưởng nghiêm trọng đến thời lượng pin.

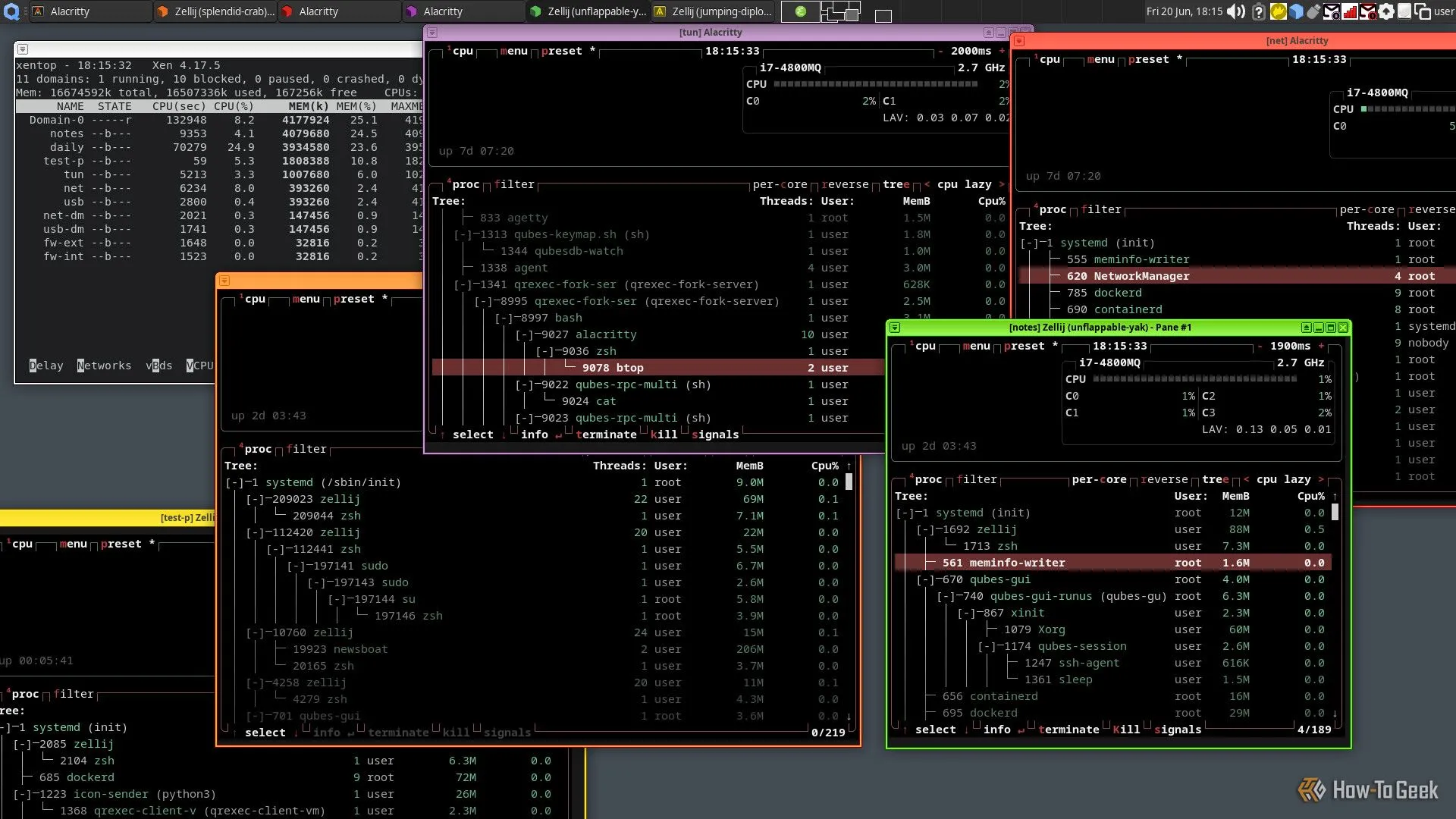

Nhiều cửa sổ terminal trên Qubes OS hiển thị công cụ giám sát tài nguyên hệ thống, minh họa sự trùng lặp tiến trình trong nhiều máy ảo

Nhiều cửa sổ terminal trên Qubes OS hiển thị công cụ giám sát tài nguyên hệ thống, minh họa sự trùng lặp tiến trình trong nhiều máy ảo

6. Đường Cong Học Hỏi Dốc: Kiến Thức Chuyên Sâu Là Yếu Tố Quyết Định

Để sử dụng Qubes OS, bạn phải hiểu rõ các thành phần khác nhau của nó, chẳng hạn như AppVMs (máy ảo ứng dụng), TemplateVMs (máy ảo mẫu), DispVMs (máy ảo tạm thời), DispVM templates, dom0 và domUs (máy ảo người dùng). Điều quan trọng là phải nắm bắt được cách các thành phần này (các miền – domains) hoạt động và tương tác với nhau. Mỗi miền có một trường hợp sử dụng rõ ràng; ví dụ, bạn áp dụng các bản cập nhật và thay đổi cấu hình cho các mẫu (templates). Nếu không hiểu cách các miền tương tác, bạn có thể cảm thấy bối rối về việc tại sao các cấu hình của mình biến mất hoặc tại sao một bản cập nhật không có hiệu lực.

Hiểu rõ kiến trúc Domain của Qubes OS

Kiến trúc độc đáo của Qubes OS, với việc chia nhỏ hệ thống thành nhiều miền cô lập, là chìa khóa để đạt được bảo mật cao. Tuy nhiên, nó cũng đòi hỏi người dùng phải có sự hiểu biết sâu sắc về cách mỗi loại miền (ví dụ: personal, work, untrusted) hoạt động và tương tác với các miền khác, bao gồm cả miền quản trị dom0.

Tầm quan trọng của hệ thống RPC và các thách thức khác

Ngoài ra, hệ thống RPC (Remote Procedure Call) quản lý cách các miền giao tiếp với nhau. Đây là một hệ thống thiết yếu, nhưng những người dùng ít kinh nghiệm sẽ không hiểu cách cấu hình và sử dụng nó. Đường cong học hỏi dốc cũng bao gồm tất cả những gì đã được đề cập ở trên. Nếu không tìm hiểu về IOMMU, phần cứng yêu cầu, v.v., bạn sẽ đưa ra lựa chọn sai lầm. Việc yêu cầu người dùng phải học mọi thứ ngay từ đầu là quá sức đối với hầu hết mọi người. Qubes OS đòi hỏi một số kiến thức kỹ thuật có năng lực.

Mặc dù Qubes OS là một hệ điều hành tuyệt vời và đã được tôi sử dụng trong gần một thập kỷ, nó không dành cho tất cả mọi người. Một số người chỉ đơn giản muốn một hệ điều hành dễ sử dụng.

Qubes OS hấp dẫn hai kiểu người:

- Những người có nhiều thứ để mất (ví dụ: dữ liệu nhạy cảm, thông tin cá nhân quan trọng).

- Những người đam mê công nghệ và rất quan tâm đến bảo mật.

Không phải mọi người đam mê công nghệ đều muốn tìm hiểu một hệ thống phức tạp như vậy, nhưng đối với những người khác, sức hấp dẫn của nó là quá mạnh mẽ. Nếu bạn cảm thấy bị thu hút, hãy kiểm tra hướng dẫn cài đặt Qubes OS; nếu không, hãy tìm một bản phân phối Linux phù hợp khác. Hãy chia sẻ ý kiến của bạn về những thách thức của Qubes OS trong phần bình luận bên dưới!